О том, куда движется кибербезопасность: ключевые тенденции и их применимость в Узбекистане, какие тактики и техники сегодня используют хакеры и как от них защищаться рассказал Алексей Лукацкий, бизнес-консультант по информационной безопасности Positive Technologies на Positive Tech day. Мероприятие объединило специалистов по кибербезопасности из разных госструктур Узбекистана, банков и частного сектора.

В последние годы мы стали свидетелями резкого увеличения количества кибератак: по данным Positive Technologies в 2023 году их количество в мире выросло на 18 % по сравнению с 2022 годом . И Центральная Азия, в частности Узбекистан, не остались в стороне от этой тревожной тенденции. Специалисты по кибербезопасности всё чаще сталкиваются с тем, что некоторые организации продолжают полагаться на устаревшие и недостаточно защищённые системы. И это своего рода проблема.

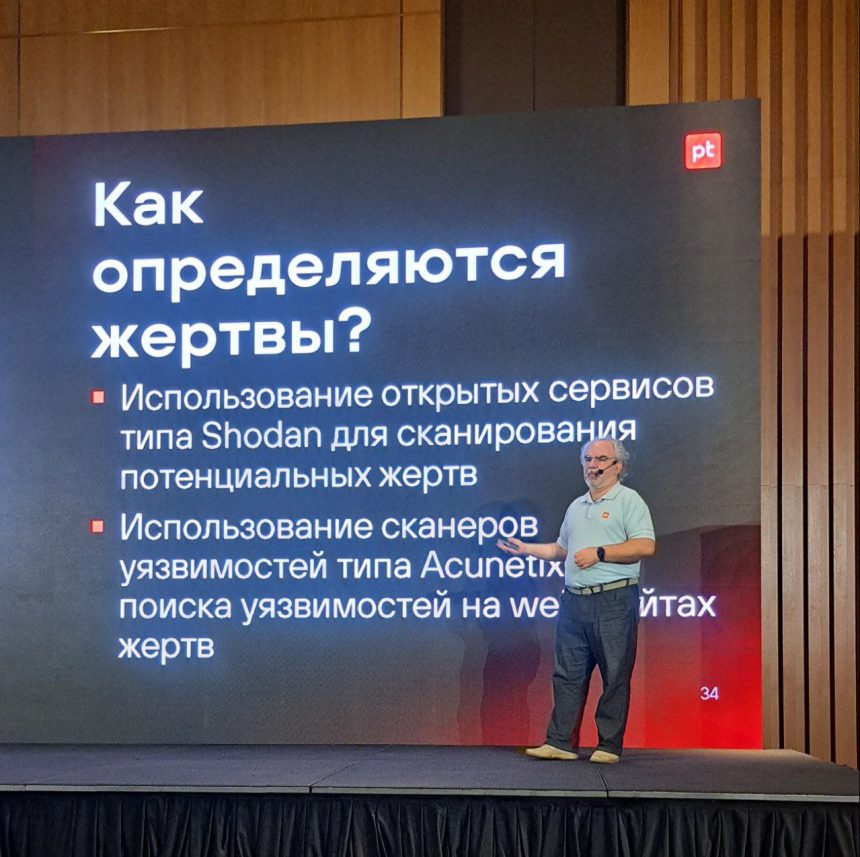

В частности, многие компании, даже обладая многолетним опытом в области кибербезопасности, не редко допускают ошибку, относясь к своей инфраструктуре как к “неприступной крепости”. Однако, как показывает практика, хакеры видят ситуацию иначе, распознавая множество потенциальных точек входа, которые могут быть использованы для проведения кибератак.

Сегодня киберпреступников можно разделить на три основные категории:

Государственные и прогосударственные группы (1%) — действуют в интересах государств.

Киберкриминальные группировки (9%) — основная цель которых монетизация своей деятельности.

Непрофессиональные хакеры (90%) — используют доступные онлайн инструменты для проведения атак, часто в учебных или личных целях.

Говоря о киберкриминальных группировках, стоит выделить несколько, которые активно действуют, в том числе, и в Узбекистане.

Одна из них -YoroTrooper. Основной метод атаки этой группы — социальная инженерия, целевой фишинг, кража данных, уникальное и типовое ВПО. Первые фишинговые рассылки этой группы в узбекские организации были зафиксированы в 2023 году. В своих атаках Yoro Trooper часто использует следующие методы: отправляет фишинговые письма с вложениями в виде архивов RAR, которые не всегда правильно распознаются антивирусами. Эти архивы могут содержать lnk-файлы, которые, будучи активированы, подгружают вредоносное содержимое. В дополнение, некоторые вредоносные программы для передачи данных используют каналы связи, такие как Telegram, что усложняет их обнаружение и блокировку даже современными средствами киберзащиты. То есть сегодня злоумышленники продолжают модернизировать свои методы для обхода существующих средств защиты.

Другая группировка — это SugarGh0st RAT использует в основном социальный инжиниринг, целевой фишинг, кражу данных.

В настоящее время ситуация в сфере кибербезопасности в Узбекистане требует пристального внимания и незамедлительного реагирования, как на уровне отдельных организаций, так и на национальном уровне.

Подытоживая свое выступление, Алексей Лукацкий отметил, что число атак бесконечно, и сегодня не всегда атакуют «в лоб», а утечки баз данных повышают эффективность атак. Поэтому организациям необходимо активно мониторить различные источники данных об угрозах (threat intelligence) и анализировать их в реальном времени. При этом стоит помнить, что нельзя защитить все. Важно фокусироваться на том, что для каждого отдельного бизнеса является недопустимыми событиями и выстраивать результативную кибербезопасность в соответствии с этим. Также организациям необходимо выстраивать взаимодействие с поставщиками услуг и защищать свою IT-инфраструктуру, поскольку атаки часто осуществляются через цепочку поставок от контрагентов. Непрерывное обучение и обновление знаний сотрудников, а также построение результативной кибербезопасности и регулярное обновление программного обеспечения — ключевые аспекты в обеспечении устойчивости к кибератакам.

Новости Финтеха, ритейла и e-commerce в Центральной Азии